¿Que es Pentesting? – Proteja sus sistemas de los Ciberataques

Pentesting o penetration testing es un ciberataque simulado contra tu sistema informático para verificar y analizar vulnerabilidades explotables por hackers, viruses, software malicioso y ataques internos .

Las pruebas de penetración de seguridad informática se usan para detectar, mitigar y frustrar ataques avanzados ya sea externos como internos (fuga de informacion).

El 80% de ataques provienen de adentro de la compañía.

Las pruebas pentest realizan intentos de violación a los sistemas de aplicación a fin de descubrir vulnerabilidades, como por ejemplo entradas susceptibles a ataques de inyección de código mediante el uso de herramientas tecnologicas.

HERRAMIENTAS PARA REALIZAR LAS PRUEBAS DE PENETRACION

0. Kali Linux

Kali Linux , Linux basada en Debian distribución destinada a avanzadas pruebas de penetración y auditoría de seguridad. Kali Linux contiene varios cientos de herramientas destinadas a diversas tareas de seguridad de la información, como pruebas de penetración, investigación de seguridad, informática forense e ingeniería inversa. Kali Linux es una solución multiplataforma, accesible y disponible gratuitamente para los profesionales y aficionados a la seguridad de la información.

1. Nmap

El Network Mapper (Nmap) es una herramienta para explorar una red o sistema objetivo.

Incorpora una amplia variedad de diferentes tipos de análisis. Estos diferentes tipos de análisis están diseñados para evadir las defensas.

Presenta un resultado tanto en texto como visual que describe los sistemas, puertos y protocolos detectados identificados por el escaneo.

2. Nessus

Nessus es el escáner de vulnerabilidades más popular debido a su extensa biblioteca de firmas de vulnerabilidades. Un análisis de Nessus examinará la máquina de destino, identificará los servicios en ejecución y proporcionará una lista de vulnerabilidades detectadas junto con información adicional para su explotación y reparación. Estos escaneos proporcionan a un pentester una lista de posibles vectores de ataque para obtener acceso a una red o sistema de destino.

3. Wireshark

Para el sniffing de redes, Wireshark es la mejor herramienta disponible. Wireshark proporciona una gran cantidad de disectores de protocolos, lo que le permite identificar una variedad de diferentes tipos de tráfico de red y dividirlos en un formato fácilmente legible. La GUI de Wireshark etiqueta cada campo de un paquete de red y proporciona colores de tráfico, filtrado y seguimiento de conexiones para ayudar a identificar los paquetes de interés.

Wireshark incluye una gran cantidad de funciones integradas para el análisis del tráfico de red y es extensible para permitir el análisis del tráfico personalizado. Esto lo hace invaluable para las pruebas de penetración, ya que permite a los pentester extraer fácil y rápidamente características de interés de una captura de tráfico.

4. Burp Suite

Burp Suite es una colección de herramientas de prueba de seguridad de aplicaciones

Burp Proxy hace posible que un pentester realice un ataque man-in-the-middle (MitM), sentado entre un servidor web y un navegador (el suyo o el de otra persona). Esto les permite examinar y modificar el tráfico de red en ruta, lo que hace posible detectar y explotar vulnerabilidades o fugas de datos dentro de una aplicación web.

5. John the Ripper

John the Ripper es una herramienta para descifrar contraseñas muy conocida y utilizada. Está diseñado principalmente para su uso en CPU, pero también admite GPU para cracking más rápido.

John the Ripper admite todas las técnicas de craqueo más comunes (fuerza bruta, diccionario e híbrido) y tiene una gran biblioteca de formatos hash compatibles. También es una herramienta altamente flexible y configurable, que permite a los usuarios especificar combinaciones únicas de funciones hash y generar formatos de contraseña personalizados para ataques de diccionario.

Invierta en la CIBERSEGURIDAD

Actualmente es imprescindible para cualquier pequeña, mediana o gran empresa invertir en ciberseguridad que evite, o al menos contenga, los ciberataques.

En los últimos años el número de ciberataques han aumentado significativamente debido a la proliferación de virus, malwares y a la creación de nuevas técnicas cada vez más sofisticadas.

Todas las empresas se enfrentan a riesgos que ponen en peligro su sistema y pueden dejar expuesta información confidencial.

No todas las organizaciones son conscientes de los riesgos a los que se enfrentan y por eso las brechas de seguridad siguen creciendo.

Vivimos en una época de constantes cambios tecnológicos y uno de los mayores retos de la seguridad informática son precisamente estos avances.

Para evitar los ciberataques y proteger los sistemas, es clave que la ciberseguridad avance a la misma velocidad que lo hacen las nuevas tecnologías y aquí es donde entra en juego el Pentesting y el trabajo del Pentester.

¿Qué es el Pentesting y en qué consiste el trabajo del Pentester?

Debido a de los fraudes y robos de información sufridos por numerosas empresas, surge la práctica del Pentesting, que es una de las técnicas más novedosas en cuanto a lo que a Seguridad Informática se refiere.

El Pentesting es una abreviatura formada por dos palabras “penetration” y “testing” y es una práctica/técnica que consiste en atacar diferentes entornos o sistemas con la finalidad de encontrar y prevenir posibles fallos en el mismo.

El Pentesting o también llamado test de penetración está diseñado para determinar el alcance de los fallos de seguridad de un sistema.

Gracias a estos test, una empresa puede llegar a saber a qué peligros está expuesta y cuál es el nivel de eficiencia de sus defensas.

Por eso, el “Pentester” o Auditor de ciberseguridad es una de las profesiones más demandas dentro del mundo de la Seguridad Informática, lo que los convierte en uno de los profesionales más solicitados del momento.

El Pentesting o también llamado test de penetración está diseñado para determinar el alcance de los fallos de seguridad de un sistema

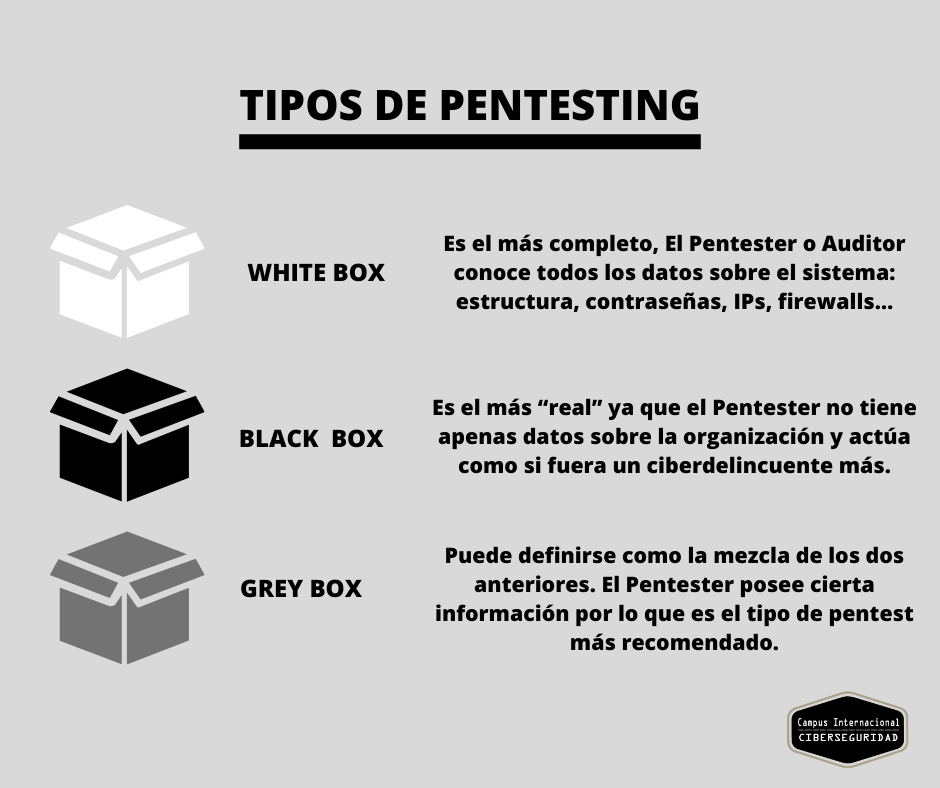

Tipos de Pentesting

Pentesting de caja blanca “White Box”

En este caso, el Pentester o Auditor conoce todos los datos sobre el sistema: Estructura, contraseñas, IPs, firewalls… Y suele formar parte del equipo técnico de la empresa. Es el más completo y forma parte de un análisis integral de la estructura. Gracias a toda esta información preliminar es relativamente fácil saber qué puede ser modificado o mejorado dentro de la arquitectura del sistema.

Pentesting de caja negra “Black Box”

Es el tipo de pentesting más “real” ya que, el Pentester no tiene datos sobre la organización y actúa como un ciberdelincuente más.

Es una prueba “a ciegas” y se debe descubrir las vulnerabilidades y amenazas en la estructura de la red.

Pentesting de caja gris “Grey Box”

Puede definirse como la mezcla de los dos anteriores, el auditor posee cierta información a la hora de realizar el test, la suficiente para no partir de cero. Es el tipo de pentest más recomendado ya que se necesitará tiempo y medios para poder realizar este test de penetración en su totalidad.

PASOS A SEGUIR

Determinar Auditoría

En esta fase el Pentester debe evaluar con qué datos cuenta y qué tipo de Pentesting va a realizar. Normalmente el cliente determina el tipo de información que puede ofrecer al analista y tipo de test que quiere que se realice en el sistema.

Recoleccion de información

El Pentester debe realizar varias pruebas para analizar las vulnerabilidades, fugas de información …. Utilizará varias herramientas y valorará aspectos clave como la manera de proceder de los empleados o el entorno.

Después de recabar la información y analizar de qué manera se va a actuar, se organizan los ataques y se mantiene el acceso al objetivo a atacar.

Elaboración del informe

En el informe deben aparecer el alcance e impacto de los fallos de seguridad atacados, así como una recomendación para poder minimizarlos o suprimirlos.

Otro modelo que se usa como referencia es: PTES

Pasos a seguir para la ejecución de un proceso de Pentesting:

Interacción previa

Esta fase hace referencia a la preparación previa al inicio del proceso de Pentesting como tal, particularmente en la definición de alcance, tiempo y necesidades con el cliente. Es importante tener en cuenta factores y preguntas como:

- Horario en el que se harán las pruebas.

- Cantidad de direcciones IP a probar.

- Pruebas sobre equipos que deben estar disponibles.

Recolección de información

Esta fase corresponde a la misma etapa que estudiaremos en el curso. El propósito es recopilar toda la información posible sobre los objetivos que serán probados durante el pentesting.

Modelo de amenazas

El estándar PTES define una etapa de modelo de amenazas con el fin de hacer más eficiente el proceso completo. En esta etapa se considera, a partir del contexto particular del cliente, cuáles son los riesgos y las amenazas más probables a las que está expuesto, y los bienes o activos que más debería proteger.

Análisis de vulnerabilidades

Durante este proceso vamos a identificar los posibles fallos de seguridad que puedan ser aprovechados por un atacante. Esta fase la estudiaremos en detalle durante este curso.

Explotación

El objetivo principal de la fase de explotación es ganar acceso a algún sistema o dispositivo aprovechando las fallas de seguridad encontradas en la fase anterior. Una particularidad de la fase de explotación es que las estrategias, técnicas o fallas aprovechadas pueden variar dependiendo del sistema en particular que sea analizado.

Post-Explotación

Una vez ganado el acceso a un sistema, es posible que se requiera mantener este acceso para continuar avanzando dentro del entorno, para obtener información posteriormente o hacer actividades de monitoreo.

Reporte

Si bien no lo incluimos como una fase de nuestro proceso, la etapa final de todo proceso de pentesting debe ser la elaboración de un reporte a partir de la información recolectada, las fallas identificadas y explotadas y la información sensible obtenida. Para la elaboración de este informe generalmente se recomienda elaborar un mapa de riesgos con una escala de valor, y generar un informe ejecutivo que resuma los resultados obtenidos.