ZERO TRUST – Microsoft Seguridad

Microsoft está implementando un modelo de seguridad Zero Trust para garantizar un entorno saludable y protegido mediante el uso de Internet como red predeterminada con una identidad sólida, cumplimiento de la salud del dispositivo y acceso con privilegios mínimos.EXPLORA CONTENIDO RELACIONADO

La creciente prevalencia de servicios basados en la nube, computación móvil, Internet de las cosas (IoT) y traer su propio dispositivo (BYOD) a la fuerza laboral han cambiado el panorama tecnológico para la empresa moderna.

Las arquitecturas de seguridad que se basan en firewalls de red y redes privadas virtuales (VPN) para aislar y restringir el acceso a los recursos y servicios tecnológicos corporativos ya no son suficientes para una fuerza laboral que regularmente requiere acceso a aplicaciones y recursos que existen más allá de los límites de las redes corporativas tradicionales.

El cambio a Internet como la red de elección y las amenazas en constante evolución llevaron a Microsoft a adoptar un modelo de seguridad Zero Trust. El viaje comenzó hace unos años y continuará evolucionando en los próximos años.

El modelo Zero Trust

Basado en el principio de confianza verificada — para confiar, primero debe verificar — Zero Trust elimina la confianza inherente que se asume dentro de la red corporativa tradicional. La arquitectura Zero Trust reduce el riesgo en todos los entornos al establecer una verificación de identidad sólida, validar el cumplimiento del dispositivo antes de otorgar acceso y garantizar el acceso con privilegios mínimos solo a los recursos autorizados explícitamente.

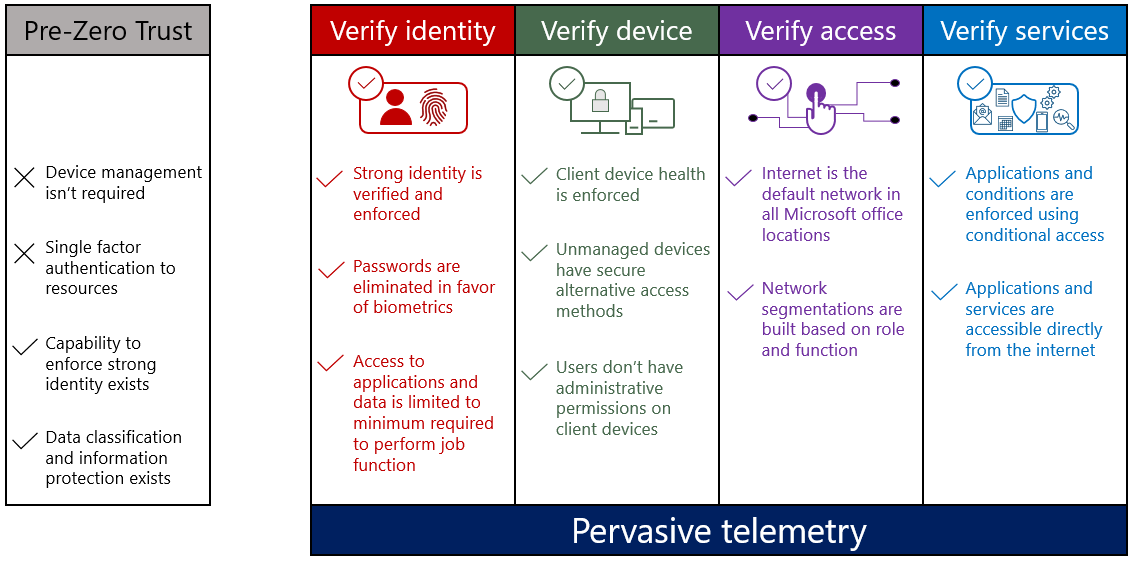

Zero Trust requiere que cada transacción entre sistemas (identidad de usuario, dispositivo, red y aplicaciones) sea validada y probada como confiable antes de que la transacción pueda ocurrir. En un entorno ideal de Zero Trust, se requieren los siguientes comportamientos:

- Las identidades están validadas y seguras con autenticación multifactor en todas partes. El uso de la autenticación multifactor elimina la caducidad de las contraseñas y, finalmente, las eliminará. El uso adicional de biometría asegura una autenticación sólida para las identidades respaldadas por el usuario.

- Los dispositivos se administran y validan como en buen estado. Se requiere la validación del estado del dispositivo. Todos los tipos de dispositivos y sistemas operativos deben cumplir con un estado mínimo requerido como condición de acceso a cualquier recurso de Microsoft.

- La telemetría es omnipresente. Los datos generalizados y la telemetría se utilizan para comprender el estado de seguridad actual, identificar brechas en la cobertura, validar el impacto de nuevos controles y correlacionar datos en todas las aplicaciones y servicios del entorno. Las capacidades robustas y estandarizadas de auditoría, monitoreo y telemetría son requisitos fundamentales para los usuarios, dispositivos, aplicaciones, servicios y patrones de acceso.

- Se aplica el acceso con privilegios mínimos. Limite el acceso solo a las aplicaciones, los servicios y la infraestructura necesarios para realizar la función del trabajo. Deben eliminarse las soluciones de acceso que brindan un acceso amplio a las redes sin segmentación o que están dirigidas a recursos específicos, como VPN de acceso amplio.

Escenarios de confianza cero

Hemos identificado cuatro escenarios centrales en Microsoft para ayudar a lograr Zero Trust. Estos escenarios satisfacen los requisitos de identidad sólida, inscripción en la gestión de dispositivos y validación del estado del dispositivo, acceso alternativo para dispositivos no administrados y validación del estado de la aplicación. Los escenarios principales se describen aquí:

- Escenario 1. Las aplicaciones y los servicios pueden validar la autenticación multifactor y el estado del dispositivo.

- Escenario 2. Los empleados pueden inscribir dispositivos en un sistema de gestión moderno que refuerza el estado del dispositivo para controlar el acceso a los recursos de la empresa.

- Escenario 3. Los empleados de Microsoft y los invitados comerciales tienen una forma segura de acceder a los recursos corporativos cuando utilizan un dispositivo no administrado.

- Escenario 4. El acceso a los recursos se limita al mínimo requerido (acceso con privilegios mínimos) para realizar una función específica.

Alcance y fases de Zero Trust

Microsoft está adoptando un enfoque estructurado hacia Zero Trust, en un esfuerzo que abarca muchas tecnologías y organizaciones, y requiere inversiones que se mantendrán durante varios años. La siguiente figura representa una vista de alto nivel de los objetivos de Zero Trust que pretendemos alcanzar plenamente durante los próximos dos o tres años, agrupados en nuestros pilares básicos de Zero Trust. Evaluaremos continuamente estos objetivos y los ajustaremos si es necesario. Si bien estos objetivos no representan el alcance completo de los esfuerzos y flujos de trabajo de Zero Trust, capturan las áreas más importantes del esfuerzo de Zero Trust en Microsoft.

Figura 1. Los principales objetivos de cada pilar de Zero Trust

Alcance

Nuestro alcance inicial para implementar Zero Trust se centró en los servicios corporativos comunes que se utilizan en toda nuestra empresa: nuestros empleados, socios y proveedores. Nuestra implementación de Zero Trust se centró en el conjunto básico de aplicaciones que los empleados de Microsoft utilizan a diario (por ejemplo, aplicaciones de Microsoft Office, aplicaciones de línea de negocio) en plataformas como iOS, Android, MacOS y Windows (Linux es un objetivo final). A medida que avanzamos, nuestro enfoque se ha ampliado para incluir todas las aplicaciones utilizadas en Microsoft. Cualquier dispositivo personal o de propiedad corporativa que acceda a los recursos de la empresa debe administrarse a través de nuestros sistemas de administración de dispositivos.

Verificar identidad

Para comenzar a mejorar la seguridad para el medio ambiente, implementamos MFA utilizando tarjetas inteligentes para controlar el acceso administrativo a los servidores. Posteriormente ampliamos el requisito de autenticación multifactor para incluir a todos los usuarios que acceden a recursos desde fuera de la red corporativa. El aumento masivo de dispositivos móviles que se conectan a recursos corporativos nos empujó a evolucionar nuestro sistema de autenticación multifactor de tarjetas inteligentes físicas a un desafío basado en el teléfono (factor de teléfono) y luego a una experiencia más moderna utilizando la aplicación Azure Authenticator.

El progreso más reciente en esta área es la implementación generalizada de Windows Hello para empresas para la autenticación biométrica. Si bien Windows Hello no ha eliminado completamente las contraseñas en nuestro entorno, ha reducido significativamente el uso de contraseñas y nos ha permitido eliminar nuestra política de caducidad de contraseñas. Además, se requiere la validación de autenticación multifactor para todas las cuentas, incluidas las cuentas de invitado, al acceder a los recursos de Microsoft.

Verificar dispositivo

Nuestro primer paso hacia la verificación de dispositivos fue inscribir dispositivos en un sistema de administración de dispositivos. Desde entonces, hemos completado la implementación de la administración de dispositivos para Windows, Mac, iOS y Android. Muchas de nuestras aplicaciones y servicios de alto tráfico, como Microsoft 365 y VPN, imponen el estado del dispositivo para el acceso de los usuarios. Además, comenzamos a usar la administración de dispositivos para permitir la validación adecuada del estado del dispositivo, un componente fundamental que nos permite establecer y hacer cumplir políticas de salud para los dispositivos que acceden a los recursos de Microsoft. Estamos usando Windows Autopilot para el aprovisionamiento de dispositivos, lo que garantiza que todos los dispositivos Windows nuevos entregados a los empleados ya estén inscritos en nuestro moderno sistema de administración de dispositivos.

Los dispositivos que acceden a la red inalámbrica corporativa también deben estar inscritos en el sistema de administración de dispositivos. Esto incluye tanto los dispositivos propiedad de Microsoft como los dispositivos BYOD personales. Si los empleados desean utilizar sus dispositivos personales para acceder a los recursos de Microsoft, los dispositivos deben estar inscritos y cumplir con las mismas políticas de salud del dispositivo que rigen los dispositivos propiedad de la empresa. Para los dispositivos donde la inscripción en la administración de dispositivos no es una opción, hemos creado un modelo de acceso seguro llamado Windows Virtual Desktop. Virtual Desktop crea una sesión con una máquina virtual que cumple con los requisitos de administración de dispositivos. Esto permite a las personas que utilizan dispositivos no administrados acceder de forma segura a determinados recursos de Microsoft. Además, hemos creado una experiencia basada en navegador que permite el acceso a algunas aplicaciones de Microsoft 365 con funcionalidad limitada.

Todavía queda trabajo por hacer dentro del pilar de verificación del dispositivo. Estamos en el proceso de habilitar la administración de dispositivos para dispositivos Linux y expandir la cantidad de aplicaciones que imponen la administración de dispositivos para eventualmente incluir todas las aplicaciones y servicios. También estamos ampliando la cantidad de recursos disponibles al conectarse a través del servicio de escritorio virtual. Por último, estamos ampliando las políticas de salud de los dispositivos para que sean más sólidas y permitan la validación en todas las aplicaciones y servicios.

Verificar el acceso

En el pilar de verificación de acceso, nuestro enfoque está en segmentar a los usuarios y dispositivos en redes especialmente diseñadas, migrar a todos los empleados de Microsoft para que usen Internet como red predeterminada y enrutar automáticamente a los usuarios y dispositivos a los segmentos de red adecuados. Hemos logrado un progreso significativo en nuestros esfuerzos de segmentación de redes. Hemos implementado con éxito varios segmentos de red, tanto para usuarios como para dispositivos, incluida la creación de una nueva red inalámbrica predeterminada de Internet en todos los edificios de Microsoft. Todos los usuarios han recibido actualizaciones de políticas en sus sistemas, por lo que esta red basada en Internet es su nueva configuración predeterminada.

Como parte del lanzamiento de la nueva red inalámbrica, también implementamos un portal de registro de dispositivos. Este portal permite a los usuarios autoidentificarse, registrarse o modificar dispositivos para garantizar que los dispositivos se conecten al segmento de red apropiado. A través de este portal, los usuarios pueden registrar dispositivos invitados, dispositivos de usuario y dispositivos de IoT.

También estamos creando segmentos especializados, incluidos segmentos especialmente diseñados para los diversos dispositivos y escenarios de IoT utilizados en toda la organización. Casi hemos completado la migración de nuestros dispositivos de IoT de mayor prioridad en las oficinas de Microsoft a los segmentos adecuados.

Todavía tenemos mucho trabajo por hacer dentro del pilar de verificación de acceso. Estamos siguiendo las inversiones en nuestras redes inalámbricas con inversiones similares en redes cableadas. Para IoT, necesitamos completar la migración de los dispositivos de alta prioridad restantes en las oficinas de Microsoft y luego comenzar con los dispositivos de alta prioridad en nuestros centros de datos. Una vez que se migren estos dispositivos, comenzaremos a migrar los dispositivos de menor prioridad. Finalmente, estamos construyendo la detección automática para dispositivos y usuarios, que los dirigirá al segmento apropiado sin necesidad de registrarse en el portal de registro de dispositivos.

Verificar servicios

En el pilar de los servicios de verificación, nuestros esfuerzos se centran en permitir el acceso condicional en todas las aplicaciones y servicios. Para lograr la validación completa del acceso condicional, un esfuerzo clave requiere modernizar las aplicaciones heredadas o implementar soluciones para aplicaciones y servicios que no pueden admitir de forma nativa los sistemas de acceso condicional. Esto tiene el beneficio adicional de eliminar la dependencia de VPN y la red corporativa. Hemos habilitado la VPN automática para todos los usuarios, que enruta automáticamente a los usuarios a través de la conexión adecuada. Nuestro objetivo es eliminar la necesidad de VPN y crear una experiencia perfecta para acceder a los recursos corporativos desde Internet. Con auto-VPN, el sistema del usuario determinará de forma transparente cómo conectarse a los recursos,

En medio de la pandemia de COVID-19, un gran porcentaje de nuestra población de usuarios ha pasado a trabajar desde casa. Este cambio ha proporcionado un mayor uso de la conectividad de red remota. En este entorno, hemos identificado y comprometido con éxito a los propietarios de aplicaciones para iniciar planes para que estas aplicaciones o servicios sean accesibles a través de Internet sin VPN.

Si bien hemos dado los primeros pasos hacia la modernización de aplicaciones y servicios heredados que todavía usan VPN, estamos en el proceso de establecer planes y cronogramas claros para permitir el acceso desde Internet. También planeamos invertir en ampliar la cartera de aplicaciones y servicios que imponen el acceso condicional más allá de Microsoft 365 y VPN.

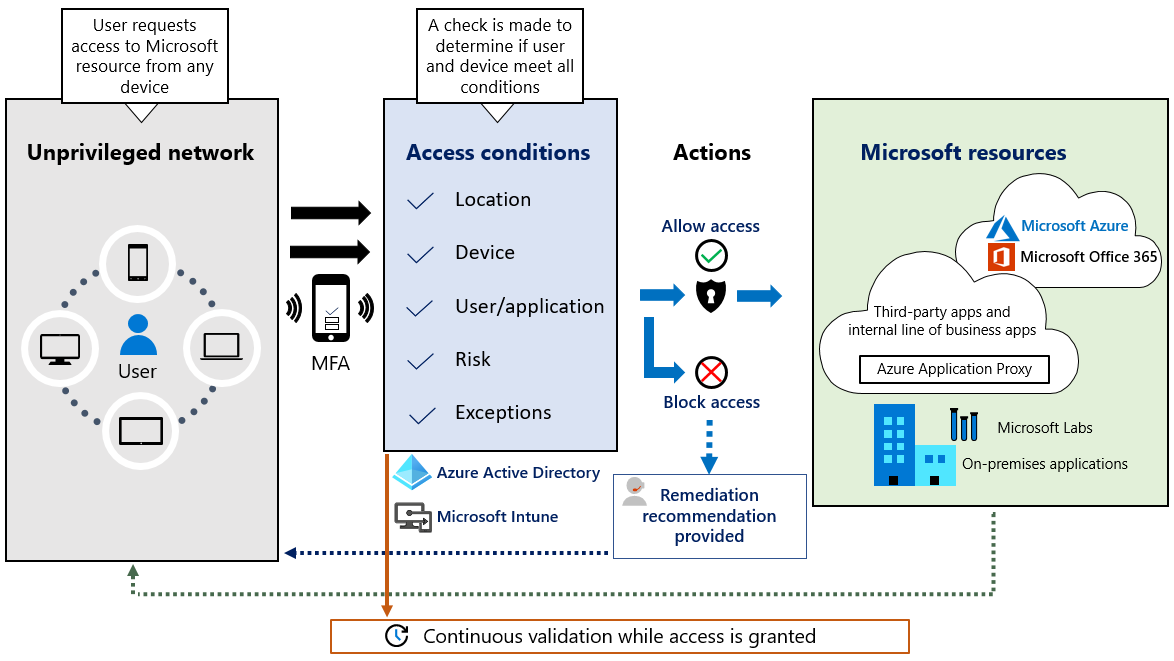

Arquitectura Zero Trust con servicios de Microsoft

La Figura 2 proporciona una arquitectura de referencia simplificada para nuestro enfoque para implementar Zero Trust. Los componentes principales de este proceso son Intune para la administración de dispositivos y la configuración de políticas de seguridad de dispositivos, el acceso condicional de Azure Active Directory (Azure AD) para la validación del estado del dispositivo y Azure AD para el inventario de usuarios y dispositivos.

El sistema funciona con Intune, al enviar los requisitos de configuración del dispositivo a los dispositivos administrados. Luego, el dispositivo genera una declaración de estado, que se almacena en Azure AD. Cuando el usuario del dispositivo solicita acceso a un recurso, el estado de salud del dispositivo se verifica como parte del intercambio de autenticación con Azure AD.

Figura 2. Arquitectura Zero Trust

Una transición en progreso

Nuestra transición a un modelo de Confianza Cero ha logrado un progreso significativo. Durante los últimos dos años, hemos aumentado la solidez de la autenticación de identidad con una cobertura ampliada de autenticación sólida y una transición a la autenticación basada en datos biométricos mediante el uso de Windows Hello para empresas. Hemos implementado la gestión de dispositivos y las capacidades de validación del estado de los dispositivos en todas las plataformas principales y pronto agregaremos Linux. También lanzamos un sistema de escritorio virtual de Windows que brinda acceso seguro a los recursos de la empresa desde dispositivos no administrados.

A medida que continuamos con nuestro progreso, realizamos inversiones continuas en Zero Trust. Estamos ampliando las capacidades de validación del estado en todos los dispositivos y aplicaciones, aumentando las funciones del escritorio virtual para cubrir más casos de uso e implementando mejores controles en nuestra red cableada. También estamos completando nuestras migraciones y segmentación de IoT y modernizando o retirando aplicaciones heredadas para permitirnos desaprobar la VPN.

Cada empresa que adopte Zero Trust deberá determinar qué enfoque se adapta mejor a su entorno único. Esto incluye equilibrar los perfiles de riesgo con los métodos de acceso, definir el alcance para la implementación de Zero Trust en sus entornos y determinar qué verificaciones específicas desean requerir para que los usuarios obtengan acceso a los recursos de su empresa. En todo esto, fomentar la adopción de Zero Trust en toda la organización es fundamental para el éxito, sin importar dónde decida comenzar su transición.