Administrar datos y protegerlos – Microsoft 365

Los datos están explotando

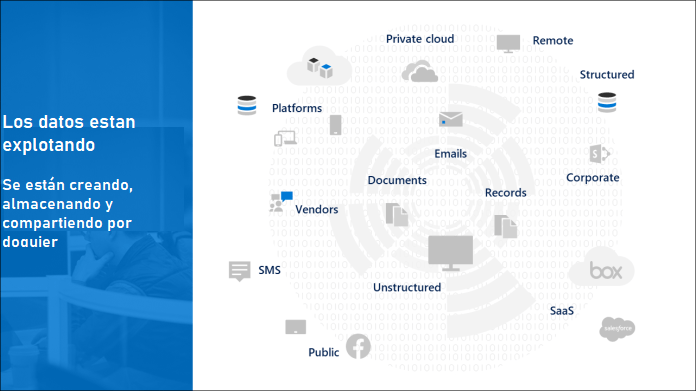

Administrar datos. Los datos estan explotando y se están creando, almacenando y compartiendo en todas partes.

IDC estima que en 2025, el mundo creará y replicará 163 zettabytes (unidad de almacenamiento de información cuyo símbolo es el ZB, equivale a 1021 bytes) de datos, lo que representa un aumento de diez veces la cantidad de datos creados en 2016. No solo está creciendo la cantidad de datos, sino que los tipos de datos continúan evolucionando. En el pasado, las organizaciones se ocupaban principalmente de documentos y correos electrónicos. Ahora también se ocupan de mensajes instantáneos, mensajes de texto, archivos de video e imágenes. Muchas organizaciones están luchando con la forma de administrar esta sobrecarga de datos y la variedad de dispositivos en los que se crea.

Nota

1 Zettabyte = 1,000,000 Petabytes

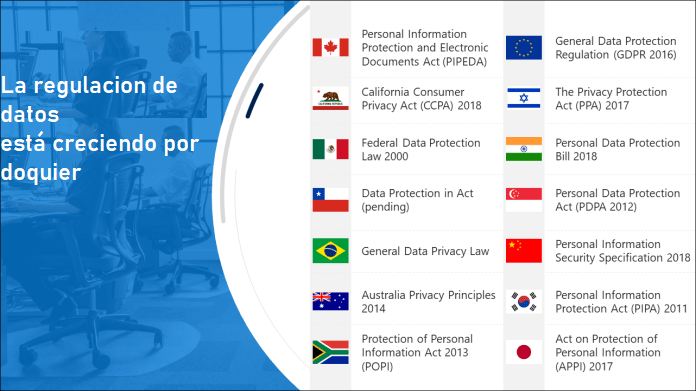

La regulación está aumentando

No solo está aumentando la cantidad de datos, la cantidad de regulaciones que las organizaciones deben cumplir continúa creciendo. El mantenimiento y la protección de los datos personales es un área en la que se ha prestado mucha atención. El no cumplir con las regulaciones de privacidad como el Reglamento General Europeo de Protección de Datos (GDPR) podría resultar en multas, retiro de licencias y menor credibilidad con los reguladores y clientes.

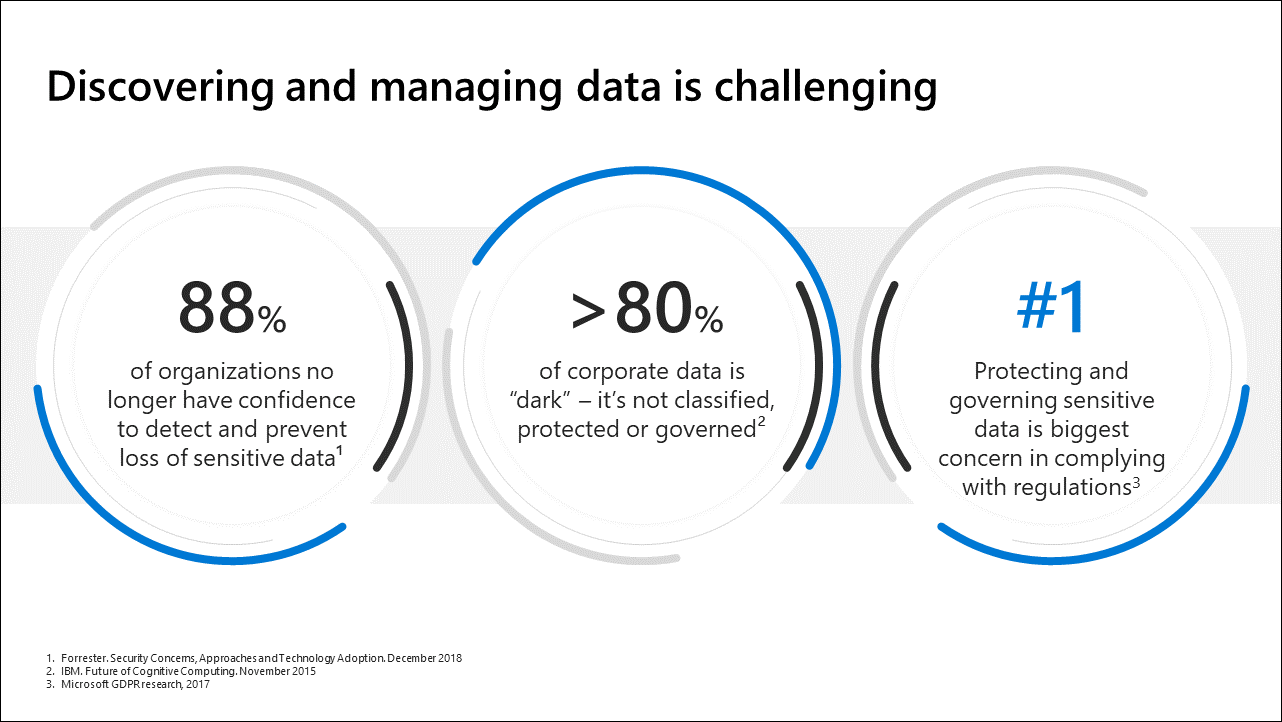

Descubrir y administrar datos es un desafío

Muchas organizaciones están luchando por administrar sus datos. Las investigaciones nos dicen que la mayoría de las organizaciones no tienen la información para comprender los riesgos que enfrentan. La protección de los datos se ha vuelto más desafiante a medida que las personas trabajan de nuevas formas, incluida la creación y el intercambio de datos a través de fronteras organizacionales o regionales. Los clientes ahora necesitan proteger la información confidencial en los dispositivos, las aplicaciones de software como servicio (SaaS) y los servicios en la nube, además de los entornos locales. Es probable que su perfil de riesgo aumente sin una estrategia de gobierno y protección de la información. Aquí hay algunos puntos a considerar:

- El 88% de las organizaciones ya no tiene la confianza de poder detectar la pérdida de datos confidenciales o protegerse contra ella.

- Más del 80% de los datos corporativos son “oscuros”, lo que significa que no están clasificados, protegidos ni gobernados.

- Proteger y gobernar los datos confidenciales es la mayor preocupación para cumplir con las regulaciones.

Definición de una estrategia de información y protección

¿Tiene su organización una estrategia para detectar, administrar y proteger información confidencial en todo su patrimonio digital? Una de las primeras preguntas que hacen nuestros clientes cuando se habla de la protección y el gobierno de la información es algo como esto:

“¿Cómo puedo implementar una estrategia para proteger y administrar información sensible?”

Aquí hay algunas preguntas comunes que hacemos cuando hablamos con nuestros clientes sobre este tema:

- ¿Sabe dónde residen los datos confidenciales y críticos de su empresa y qué se está haciendo con ellos? Tratar de comprender dónde está tu información puede ser un gran proyecto en sí mismo.

- ¿Tiene el control de estos datos mientras viajan dentro y fuera de su organización? por ejemplo, cuando se comparte con clientes o socios por correo electrónico, sitios de SharePoint u otros servicios en línea, o se copia en un dispositivo móvil? Quiere proteger la información dondequiera que vaya.

- ¿Utiliza varias soluciones para clasificar, etiquetar y proteger datos confidenciales? Descubrimos que muchas organizaciones utilizan más de una solución para proteger y controlar sus datos, lo que dificulta determinar si existen brechas de cobertura.

Proteja y controle los datos dondequiera que estén

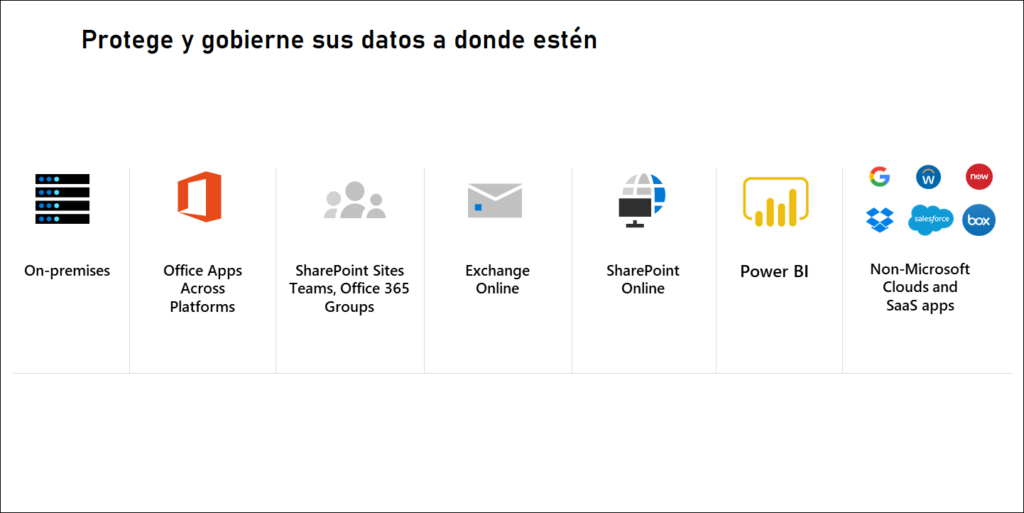

Microsoft ofrece soluciones integradas de gobierno y protección de la información para ayudarlo a administrar datos, protegerlos y controlarlos aunque estén almacenados en diferentes sitios.

No se trata solo de los datos en los servicios de Microsoft 365 como Power BI, Exchange Online, SharePoint Online y Microsoft Teams. Probablemente tenga datos en otras ubicaciones, como sitios de SharePoint locales y recursos compartidos de archivos locales, nubes que no son de Microsoft, etc.

Su organización también puede usar nubes que no son de Microsoft como Dropbox, Box o aplicaciones de software como servicio (SaaS), ejemplo: Salesforce. Y no nos olvidemos de su presencia corporativa en las redes sociales. La siguiente imagen enumera algunas posibles ubicaciones de almacenamiento de datos confidenciales.

On premises = En sus instalaciones

Enfoque unificado para el descubrimiento y la clasificación de datos

Microsoft está adoptando un enfoque unificado para el descubrimiento y la clasificación de datos en los servicios de Microsoft 365, nuestras aplicaciones de productividad, Power Platform, aplicaciones y servicios en la nube que no son de Microsoft y datos locales. Los beneficios de este enfoque incluyen:

- Clasificación coherente entre dispositivos, aplicaciones y servicios.

- Fuerte integración en las aplicaciones y servicios.

- Escaneo profundo de contenido con más de 90 tipos de información confidencial incorporados.

- Escaneo completamente extensible con soporte para tipos de información sensible personalizados y clasificadores entrenables.

Equilibrar seguridad y productividad

Debe lograr un equilibrio entre el interés de la organización en la seguridad y el deseo de movilidad y productividad de su fuerza laboral.

Estas capacidades inclinan el lado de la seguridad de la balanza:

- Hacer cumplir el acceso condicional a datos confidenciales.

- Acciones de prevención de pérdida de datos (DLP) para bloquear el uso compartido.

- Cifrado de archivos y correo electrónico basado en la etiqueta de confidencialidad.

- Evite la fuga de datos mediante políticas de DLP. (Data Loss Prevention) *

- Separación de datos comerciales en dispositivos.

- Correo electrónico seguro con encriptación y permisos.

Estas capacidades inclinan el lado de la productividad de la balanza:

- Experiencias integradas fluidas en las aplicaciones de Office en todas las plataformas.

- Búsqueda flexible, colaboración y coautoría en archivos protegidos en Office en la Web.

- Etiquetado recomendado y marcas visuales como marcas de agua, íconos de candado y sugerencias de políticas.

- Etiquetado integrado en aplicaciones de Office en iOS y Android.

Data Loss Prevention(DLP) es un conjunto de herramientas tecnológicas y procesos que garantizan que los datos confidenciales no sean robados o perdidos.

Te da la capacidad de detectar, supervisar y proteger los datos confidenciales en cualquier ubicación: el lugar de trabajo, durante los desplazamientos físicos o en la nube. Proporciona una visibilidad y un control completos de todos los canales en los que puede producirse la pérdida de datos: aplicaciones en la nube, endpoints, repositorios de datos, correos electrónicos y comunicaciones por Internet.

DLP detecta y protege los datos confidenciales de su organización :

- Escanea datos en movimiento, en uso y en reposo

- Identifica datos confidenciales que requieren protección

- Toma medidas correctivas: alerta, solicitud, cuarentena, bloqueo, encriptación

- Proporciona informes para cumplimiento, auditoría, análisis forense y propósitos de respuesta a incidentes

Ciclo de vida de gobierno y protección de la información

Implementar una solución de información y gobierno para su organización involucrará a personas, procesos y tecnología.

Personas

El ciclo de vida del gobierno de la protección de la información involucra a muchas partes interesadas potenciales. En su organización, es posible que no haya personas con los títulos específicos que se enumeran a continuación. Lo importante a recordar es que cada uno de estos roles debe estar representado:

- Director de seguridad de la información (CISO) . Normalmente es el jefe del comité de gobierno. Determina políticas y procedimientos.

- Oficial de cumplimiento . Comprende e interpreta las regulaciones, cuáles se aplican a la organización y qué tipo de controles se necesitan.

- Administrador de datos . Escribe políticas de clasificación de información confidencial basadas en la orientación proporcionada por el comité de gobierno.

- Propietario de los datos . Propietario comercial del contenido o proceso.

- Mesa de ayuda . Capacitado sobre cómo ayudar a los trabajadores de la información cuando surgen problemas; por ejemplo, cuando se pierde el acceso a un documento por un motivo desconocido.

- Trabajador de la información . Crea documentos, correos electrónicos u otro contenido que puede verse afectado por políticas y procedimientos. Necesitan saber qué significa la clasificación, cuándo debe aplicarse, qué sucede si se aplica automáticamente, etc. Los trabajadores de la información se denominan usuarios en esta ruta de aprendizaje.

Proceso

Desde una perspectiva de proceso, estas son las fases principales que debe seguir para una implementación exitosa.

- Defina la taxonomía de clasificación de datos . La taxonomía de clasificación de datos termina como etiquetas de confidencialidad y retención que se aplicarán a su contenido. Estas etiquetas pueden aparecer en aplicaciones de productividad, sitios de SharePoint Online, áreas de trabajo de Microsoft Teams y correos electrónicos de Exchange. Pueden ser aplicados manualmente por los usuarios o automáticamente por Microsoft 365.

- Definir las condiciones de la política de clasificación . Una vez que haya creado su taxonomía, debe determinar cómo va a encontrar y clasificar los datos en su entorno y asignarlos a la taxonomía.

- Cree, pruebe e implemente las etiquetas y la configuración de políticas . Una vez que determine los métodos que utilizará para proteger y controlar sus datos, es importante probar todo a fondo antes de implementar su configuración en toda la organización.

- Uso, monitoreo y remediación continuos . Es importante comprender cómo se utiliza la clasificación de datos y asegurarse de que sus políticas sean precisas y logren los resultados deseados.

Tecnología

Necesita un socio tecnológico con las soluciones adecuadas para satisfacer sus necesidades. Microsoft ofrece la tecnologia necesaria para cumplir con sus requisitos de clasificación de datos, protección de la información y gobierno de la información.

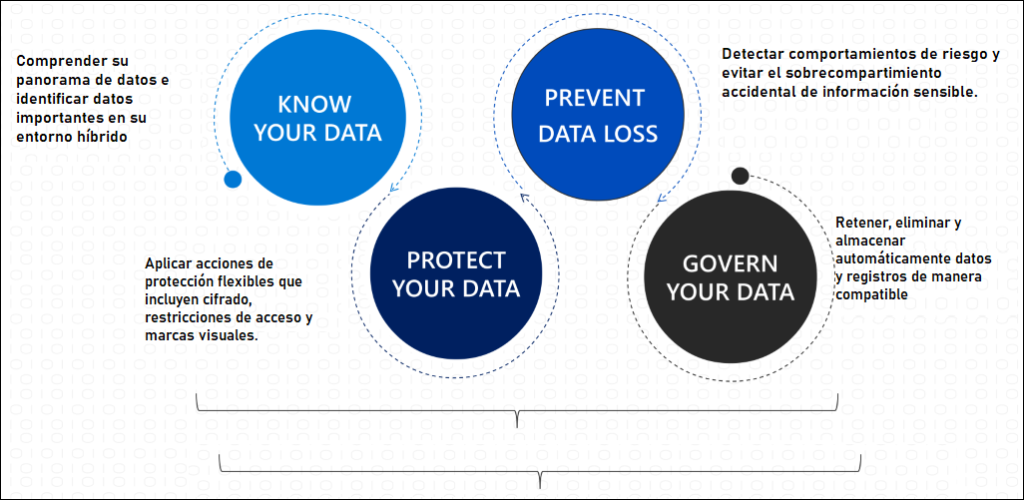

Conozca sus datos, proteja sus datos, evite la pérdida de datos y controle sus datos

El enfoque de Microsoft para la protección y el gobierno de la información se centra en cuatro principios:

- Conozca sus datos . Comprenda su panorama de datos e identifique datos importantes en su entorno híbrido.

- Proteja sus datos . Aplique acciones de protección flexibles que incluyen cifrado, restricciones de acceso y marcas visuales.

- Evite la pérdida de datos . Detecte comportamientos de riesgo y evite que se comparta en exceso información confidencial de forma accidental.

- Gobierne sus datos . Retenga, elimine y almacene automáticamente datos y registros de manera compatible.

Conocer sus datos, proteger sus datos, prevenir la pérdida de datos y gobernar sus datos son resultados impulsados y enriquecidos por nuestra plataforma inteligente, que ofrece:

- Un enfoque común para la clasificación, sin importar dónde residan los datos.

- Una experiencia de gestión y configuración de políticas unificada para tecnologías de la información (TI).

- Un panel de análisis para monitorear y solucionar problemas.

- Interfaces de programación de aplicaciones (API) que permiten al ecosistema de socios extender la protección de la información y las capacidades de gobernanza a sus propias aplicaciones y servicios.

Como ilustra la imagen siguiente, la protección y la gobernanza de la información no es algo que haga una vez y luego haya terminado. Es un proceso continuo en el que comienza con lo básico y refina su enfoque con el tiempo.

Administrar datos: esquema